大型集团企业IT信息化安全架构规划设计方案

大型集团企业IT信息化安全架构规划设计方案

一、引言

1.1 背景与目标

随着数字化转型的深入,大型集团企业的业务复杂度、数据量及系统互联程度日益提升。网络安全威胁也变得更加隐蔽和高级。本方案旨在设计一套适应未来发展的、统一的、主动防御的IT信息化安全架构,以保障集团核心业务连续性与数据资产安全,支撑企业战略发展。

1.2 设计原则

- 整体性与统一性:构建覆盖全集团、贯穿IT系统全生命周期的统一安全框架。

- 主动防御与纵深防御:结合预防、检测、响应与恢复,建立多层防护体系。

- 合规与业务融合:确保符合国家法律法规与行业标准,并与业务流程紧密结合。

- 可扩展与可持续:架构具备弹性,能适应技术演进与业务拓展。

二、安全架构总体设计

2.1 核心框架:三层四域模型

我们的安全架构基于经典的“管理、技术、运维”三层结构,并覆盖“网络、主机、应用、数据”四个核心安全域。

- 管理层:建立集团统一的安全治理委员会、策略体系与合规管理体系。

- 技术层:部署物理安全、网络安全、终端安全、应用安全及数据安全等技术防护手段。

- 运维层:建立集中的安全运营中心(SOC),实现7x24小时监控、分析、响应与处置。

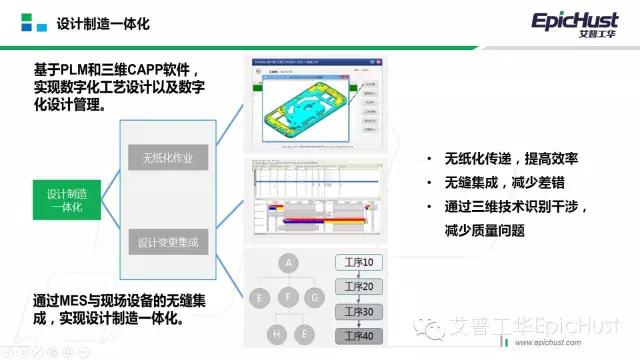

2.2 与信息系统集成的融合设计

IT信息化安全不是孤岛,必须深度融入计算机信息系统集成的每个环节:

- 规划与设计阶段:进行安全需求分析,将安全要求作为系统设计的强制性约束。

- 开发与集成阶段:推行安全开发生命周期(SDLC),对第三方组件与API接口进行严格的安全评估。

- 部署与实施阶段:遵循最小权限原则进行网络分段与系统配置,并对集成后的系统进行渗透测试。

- 运维与管理阶段:通过统一的运维平台,对集成的各类系统(如ERP、CRM、SCM)进行集中化安全策略管理和日志审计。

三、关键技术领域规划

3.1 边界与网络安全

- 部署下一代防火墙(NGFW)、入侵防御系统(IPS)实现南北向流量精细化管控。

- 采用软件定义边界(SDP)或零信任网络访问(ZTNA)模型,替代传统VPN,实现“从不信任,始终验证”。

- 对内部网络进行微分段,控制东西向流量,防止横向渗透。

3.2 终端与主机安全

- 部署统一的终端检测与响应(EDR)平台,覆盖所有服务器与员工终端。

- 实施严格的补丁管理、端口与服务最小化策略。

- 推广虚拟化与容器安全方案,保护云化基础设施。

3.3 应用与数据安全

- 在应用集成过程中,强制实施代码安全审计、Web应用防火墙(WAF)及API安全网关。

- 构建以数据为中心的安全防护体系,包括数据分级分类、加密(传输中/静止中)、脱敏、数据防泄露(DLP)及用户与实体行为分析(UEBA)。

3.4 身份与访问安全

- 建立集团统一的身份管理与访问控制(IAM/IGA)平台,实现所有集成系统的单点登录(SSO)与统一权限管理。

- 全面推行多因素认证(MFA),对关键系统和数据访问进行强化认证。

四、安全运营与管理体系

4.1 安全运营中心(SOC)建设

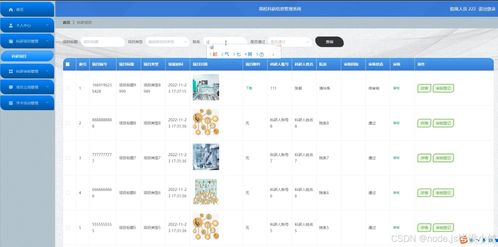

- 集成各安全域与业务系统的日志与告警,利用安全信息与事件管理(SIEM)平台进行关联分析。

- 建立标准化的安全事件响应流程(IRP)与应急预案,并定期演练。

- 结合威胁情报,实现威胁的主动狩猎(Threat Hunting)。

4.2 持续合规与风险管理

- 建立动态的网络安全风险评估机制,并将其嵌入信息系统集成的项目评审流程。

- 定期开展等级保护测评、风险评估与内部审计。

五、实施路线图与建议

5.1 分阶段实施

- 第一阶段(1年内):夯实基础,统一治理。完成顶层设计,建立SOC雏形,在关键网络区域和核心系统部署基础防护,启动IAM建设。

- 第二阶段(1-2年):深化防护,全面覆盖。推广零信任架构,实现终端安全全覆盖,深化数据安全能力,完善应用安全体系。

- 第三阶段(长期):智能运营,主动进化。基于AI/ML实现安全自动化响应,构建自适应安全能力,形成安全闭环。

5.2 对信息系统集成项目的关键建议

- 设立安全门禁:在集成项目的每个关键里程碑设置安全评审节点。

- 供应商安全评估:将安全能力作为选择系统集成商与软件供应商的核心考核指标。

- 统一技术标准:制定集团统一的系统接口安全规范、加密算法标准等,确保集成系统的安全性一致性。

六、

本规划方案为大型集团企业构建了一个层次清晰、技术先进、运营高效且与信息系统集成深度耦合的主动防御安全体系。通过分步实施,将有效提升集团整体网络安全水位,为数字化转型和业务创新提供坚实可靠的安全基石。

安全是发展的前提,架构是安全的蓝图。

如若转载,请注明出处:http://www.xxg-2.com/product/65.html

更新时间:2026-01-18 00:25:44